Sztuczna inteligencja i uczenie maszynowe

Sztuczna inteligencja, a właściwie uczenie maszynowe (ang. machine learning) to jeden z najważniejszych aktualnie trendów. W rozwiązania z tego obszaru inwestują zarówno ośrodki naukowe, jak i biznes. Ogromne znaczenie przypisuje się także AI w cyberbezpieczeństwie. Media branżowe wciąż donoszą o nowych rozwiązaniach z obszaru uczenia maszynowego wykorzystywanych do modelowania sieci i wykrywania włamań. Jednak rozwój AI niesie za sobą szereg zagrożeń – jednym z nich jest wykorzystywanie jej do tworzenia broni autonomicznej. Uważa się, że obszarami, w których AI zmniejszy poziom bezpieczeństwa będą: bezpieczeństwo cyfrowe (zwiększenie skali dotychczasowych ataków cyfrowych), bezpieczeństwo fizyczne (np. ataki na autonomiczne samochody) oraz bezpieczeństwo polityczne (wykorzystanie AI do dezinformacji).

Sztuczna inteligencja, a właściwie uczenie maszynowe (ang. machine learning) to jeden z najważniejszych aktualnie trendów. W rozwiązania z tego obszaru inwestują zarówno ośrodki naukowe, jak i biznes. Ogromne znaczenie przypisuje się także AI w cyberbezpieczeństwie. Media branżowe wciąż donoszą o nowych rozwiązaniach z obszaru uczenia maszynowego wykorzystywanych do modelowania sieci i wykrywania włamań. Jednak rozwój AI niesie za sobą szereg zagrożeń – jednym z nich jest wykorzystywanie jej do tworzenia broni autonomicznej. Uważa się, że obszarami, w których AI zmniejszy poziom bezpieczeństwa będą: bezpieczeństwo cyfrowe (zwiększenie skali dotychczasowych ataków cyfrowych), bezpieczeństwo fizyczne (np. ataki na autonomiczne samochody) oraz bezpieczeństwo polityczne (wykorzystanie AI do dezinformacji).

(…) wykorzystanie owej sztucznej inteligencji do systemów atakujących niesie za sobą gigantyczne zagrożenie. Zdarzają się takie systemy, których człowiek nie jest w stanie przewidzieć i zrozumieć. Doskonałym przykładem, który to potwierdza, jest gra mistrza z komputerem, gdzie przy kolejnych partiach tworzony jest taki algorytm gry, za którym nie jesteśmy już w stanie nadążyć.

Jakub Jagielak, Cyber Security Business Development Manager, Atende S.A.

![]()

Internet rzeczy

Horror wegan

Ze sklepów w całym kraju zostały wycofane wegańskie dania Edamame Foods. Popularne sojowe obiadki okazały się niejadalne.

Ze sklepów w całym kraju zostały wycofane wegańskie dania Edamame Foods. Popularne sojowe obiadki okazały się niejadalne.

W specjalnym wystąpieniu prezes Edamame Foods osobiście przeprosił wszystkich klientów, którzy zakupili wyprodukowaną ostatnio partię obiadków. Automatyczna linia produkcyjna nie sprawiała do tej pory problemów. Edamame Foods się wyjątkowym smakiem swoich gotowych potraw, przygotowanych zgodnie z precyzyjną recepturą. Eksperci nie wykluczają, że za incydentem stoi ingerencja wynajętych przez konkurencję hakerów.

- Informacja z mediów, dnia 3 sierpnia 2026

Internet of Things (IoT), czyli internet rzeczy umożliwia obecnie zbieranie ogromnych ilości danych. Pozwala to na daleko idącą personalizację, a w efekcie – poprawę doświadczenia konsumenta. Zastosowanie IoT optymalizuje łańcuch dostaw, wpływa na jakość współpracy przedsiębiorstw, dostawców i konsumentów, a w konsekwencji zapobiega stratom, pozwala optymalizować koszty i zwiększać przychody. Jednak do urządzeń podłączonych do sieci można dostać się zdalnie, przejąć nad nimi kontrolę, wyciągać z nich informacje i dane. Firmy będą musiały zmierzyć się więc z zapewnieniem odpowiedniego poziomu bezpieczeństwa i prywatności.

Przykład ataku

Wyciek danych dzieci korzystających z zabawek IoT

W wyniku cyberataku w 2015 roku wyciekły dane ok. 6 milionów dzieci używających zabawek firmy VTech Electronics. Hakerzy uzyskali dostęp do imion, nazwisk, dat urodzenia, adresów e-mail, haseł dostępu, historii pobranych plików oraz adresów miejsc zamieszkania.

Autonomiczne samochody

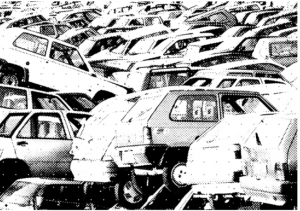

Osiedla pułapka

Do wieczora trwało usuwanie skutków awarii sieci pojazdów autonomicznych. Z niewyjaśnionych powodów auta należące do korporacji taksówkarskiej BotTaxi zablokowały drogi wyjazdowe z osiedla Prometeusz.

Do wieczora trwało usuwanie skutków awarii sieci pojazdów autonomicznych. Z niewyjaśnionych powodów auta należące do korporacji taksówkarskiej BotTaxi zablokowały drogi wyjazdowe z osiedla Prometeusz.

– Zostaliśmy tu uwięzieni – żalili się mieszkańcy osiedla, na którym żyje kilkanaście tysięcy osób.

Z powodu blokady funkcjonował tylko transport zbiorowy, poprowadzony specjalnym objazdem. Prywatne pojazdy nie miały wstępu na osiedle.

- Informacja z mediów, dnia 19 września 2031

Nie da się zaprzeczyć, że era podłączonych samochodów zbliża się wielkimi krokami. Świadczą o tym działalności firm (takich jak Tesla, Honda, Toyota), które wciąż udoskonalają swoje wersje autonomicznych pojazdów. Jednakże ryzyko związane z wprowadzeniem ich na rynek jest ogromne. Obecnie najwięcej mówi się o tzw. etyce autonomicznych samochodów, ale i o ryzyku zdalnego przejmowania pojazdów czy przejęcia wszystkich danych dotyczących wykorzystania samochodu. Łatwo więc można sobie wyobrazić sytuacje, w których autonomiczne samochody wykorzystywane są do ataków terrorystycznych, zabijania i porywania ludzi, ale także łączone są w większe grupy po to, by blokować całe miasto, czy konkretne ulice lub trasy przejazdu.

Przykład ataku

Hakowanie samochodów

W serii eksperymentów Charlie Miller i Chris Valasek pokazali światu, że hakerzy są w stanie przejąć część funkcji w zautomatyzowanych pojazdach (eksperymentowali z toyotą prius, fordem escape i jeepem cherokee). W 2017 roku przeprowadzili demonstrację, zdalnie hakując jeepa cherokee za pośrednictwem połączenia internetowego i zatrzymując auto zdalnie na autostradzie.

Blockchain

W powszechnej świadomości blockchain bardzo mocno związany jest z bitcoinem. Jednak technologia ta jest na tyle elastyczna, tania i bezpieczna, że ma wręcz nieograniczone zastosowania. Łańcuch bloków może być wykorzystywany m.in. w bankowości, w energetyce czy do prowadzenia różnego rodzaju ewidencji. Jako jedna z niewielu technologii blockchain w kontekście cyberbezpieczeństwa nie jest zagrożeniem, a ogromną szansą – głównie ze względu na swoją naturę. Jej zdecentralizowana struktura nie ma punktu wejścia dla zewnętrznych zagrożeń i dlatego jawi się jako bardziej bezpieczna niż standardowe bazy danych. Każdy użytkownik blockchaina jest odpowiedzialny za weryfikację danych, gdyż bloki mogą być aktualizowane tylko dzięki konsensusowi wszystkich uczestników, co sprawia, że przechwytywanie danych, ich modyfikowanie i usuwanie jest prawie niemożliwe.

W powszechnej świadomości blockchain bardzo mocno związany jest z bitcoinem. Jednak technologia ta jest na tyle elastyczna, tania i bezpieczna, że ma wręcz nieograniczone zastosowania. Łańcuch bloków może być wykorzystywany m.in. w bankowości, w energetyce czy do prowadzenia różnego rodzaju ewidencji. Jako jedna z niewielu technologii blockchain w kontekście cyberbezpieczeństwa nie jest zagrożeniem, a ogromną szansą – głównie ze względu na swoją naturę. Jej zdecentralizowana struktura nie ma punktu wejścia dla zewnętrznych zagrożeń i dlatego jawi się jako bardziej bezpieczna niż standardowe bazy danych. Każdy użytkownik blockchaina jest odpowiedzialny za weryfikację danych, gdyż bloki mogą być aktualizowane tylko dzięki konsensusowi wszystkich uczestników, co sprawia, że przechwytywanie danych, ich modyfikowanie i usuwanie jest prawie niemożliwe.

Natalia Hatalska: Czy to jest obecnie technologia nie do złamania?

Krzysztof Piech: Tak. To nie tylko teoria. W praktyce mamy na to dowód – setki miliardów dolarów przechodziły już przez blockchain bitcoinowy i złodziejom nie udało się wykraść ani centa.

Human malware

Terror medyczny

Zakończyło się śledztwo w sprawie pompek insulinowych MedBay Technologies. Seria X200 została wezwana do serwisu po przypadkach poważnych awarii.

Zakończyło się śledztwo w sprawie pompek insulinowych MedBay Technologies. Seria X200 została wezwana do serwisu po przypadkach poważnych awarii.

Wyniki śledztwa wskazują, że w czasie aktualizacji oprogramowania europejska seria X200 została zainfekowana wirusem typu trojan. Według upublicznionego raportu Europolu znalezione ślady wskazują na jedną z radykalnych grup cyberterrorystycznych. Nie wiadomo, co było przyczyną ataku. MedBay Technologies odmówiło wydania oświadczenia na temat okupu wypłaconego terrorystom. Przypominamy, że w wyniku awarii w stanie krytycznym znalazło się 15 osób.

- Informacja z mediów, dnia 19 września 2031

Mówi się, że dzięki dostępnym technologiom (Human Performance Enhancement, Human Enhancement Technologies) mamy dziś do czynienia z ostatnim pokoleniem osób głuchych, a wkrótce także niewidomych. HPE i HET to wszelkie interwencje technologiczne, które przywracają sprawność osobom niepełnosprawnym lub zwiększają naturalne zdolności zdrowego człowieka (m.in. implanty bioniczne, non-vital transplants, nanoroboty). Jednak urządzenia z obszaru HET, tak samo jak wszelkie podłączone do internetu urządzenia, mogą zostać shakowane. W ich kontekście pojawia się więc zagrożenie tzw. human malware, czyli złośliwego oprogramowania, którego celem jest uszkodzenie ludzkiego ciała lub nawet śmierć konkretnej osoby.

Przykład ataku

Możliwe ataki na rozruszniki serca

Rośnie obecnie liczba urządzeń medycznych podłączonych do internetu, które potencjalnie mogą być podatne na ataki hakerskie. Włamanie na serwery czy do baz danych medycznych za pośrednictwem łączącej się online pompy wspomagającej pracę serca pacjenta czy innego urządzenia monitorującego, np. ciśnienie, to zdaniem specjalistów od cyberbezpieczeństwa całkiem realny scenariusz.

![]()

(…) możemy sobie wyobrazić, że w ten sposób można szukać potencjalnych dawców organów. Można porywać ludzi po to, żeby wyciąć im organy, jeśli wiemy, że mają one zgodność genetyczną. To scenariusz odległy, ale możliwy.

Tomasz Judycki, wiceprezes Zarządu, Atende Medica, Grupa Atende

To tylko wycinek raportu

Future of Crime

W PEŁNEJ WERSJI RAPORTU

(ponad 100 str.):

- Pełne opisy wszystkich zagrożeń DZIŚ, JUTRO i POJUTRZE

- Szczegółowe wnioski z badania jakościowego,

- Wywiady i komentarze ekspertów,

- Więcej inspirujących przykładów dotychczasowych ataków

by MajkelG — Posted on 4 kwietnia 2018 in, Future of Crime