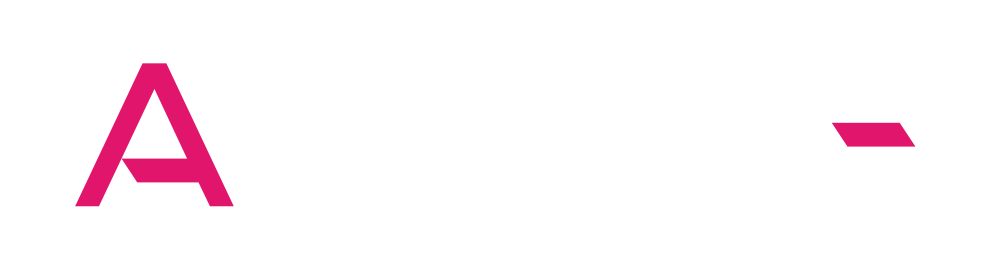

Mapa ryzyk

20 ekspertów z obszaru cyberbezpieczeństwa w ankiecie ilościowej określało prawdopodobieństwo wystąpienia, negatywny wpływ oraz czas nasilenia danego typu cyberzagrożeń. Korzystano ze skali ocen od 1 do 10, przy czym 1 oznaczało minimalne prawdopodobieństwo lub negatywny wpływ danego cyberzagrożenia, a 10 – bardzo duże prawdopodobieństwo i krytyczne zagrożenie dla obywateli, gospodarki, państwa. Przydzielone przez ekspertów oceny stały się podstawą do wyliczenia średnich arytmetycznych dla każdego z cyberzagrożeń; im wyższa była uzyskana średnia, tym bardziej prawdopodobne lub zagrażające cyberryzyko. Na ich podstawie stworzono matrycę – mapę ryzyk, która dzieli cyberryzka na 4 grupy.

Internet rzeczy

wykorzystywanie inteligentnych urządzeń (IoT) do ataków DDoS

Prywatność

włamywanie się do inteligentnych urządzeń (IoT) w celu śledzenia użytkowników, zbierania

Legislacja

wzrost liczby prób naruszenia i żądań okupu od firm na skutek zwiększenia wartości danych wrażliwych po wprowadzeniu RODO

Sterowanie przemysłowe (OT – ang. Operational Technology)

nasilenie ataków na systemy informatyczne nadzorujące system produkcji w zakładach przemysłowych w celu wstrzymania produkcji, zmiany składu produkowanych towarów itp.

Infrastruktura krytyczna

włamania i przejęcia infrastruktury krytycznej, np. sieci energetycznej w celu destabilizacji sytuacji społeczno-gospodarczej, wymuszania określonych działań i ustępstw

Automatyzacja

wykorzystywanie sztucznej inteligencji do cyberataków oraz obrony przed nimi, co w konsekwencji doprowadza do wojny maszyn

Transport

wykorzystywanie samochodów autonomicznych m.in. do ataków terrorystycznych, blokowania ruchu w mieście, porwań pasażerów

Bezpieczeństwo publiczne

wykorzystywanie dronów przez cyberprzestępców m.in. do szpiegowania firm i mieszkańców, jako autonomicznej broni

Zdrowie

przejmowanie urządzeń usprawniających nasze ciało i poprawiających nasze zdrowie, połączonych z siecią internetową, komputerami (np.: rozruszniki serca, pompy insulinowe, implanty ślimakowe) infekowanie ich szkodliwym oprogramowaniem w celu uzyskania okupu od ich producentów

Zdalne odczytywanie naszych myśli (mind reading, neuro hacking)

Ludzkość stosuje takie formy komunikacji jak brain to brain albo computer-brain interface.

wzrost liczby przestępstw dotyczących hakowania umysłu, czyli przejmowania informacji, posiadanej wiedzy, danych wrażliwych m.in. w celu wywiadu gospodarczego

Kluczowe wnioski:

- Według opinii ekspertów aktualnie najbardziej newralgicznym punktem wśród cyberzagrożeń jest infrastruktura krytyczna (sieci energetyczne, wodociągowe, stacje paliw itp.) – zarówno pod względem prawdopodobieństwa wystąpienia cyberataku jak i skali jego negatywnego wpływu na obywateli, gospodarkę, państwo.

- W opinii ekspertów spośród badanych dziesięciu cyberzagrożeń z największym prawdopodobieństwem możemy się spodziewać naruszeń naszej prywatności. Włamywanie się cyberprzestępców do IoT umożliwi im śledzenie nas, zbieranie informacji i wykradanie poufnych danych o użytkownikach.

- Zdalne odczytywanie naszych myśli (mind reading, neuro hacking) to z jednej strony cyberzagrożenie wskazywane jako najbardziej odległe (powyżej 20 lat), o najmniejszym prawdopodobieństwie wystąpienia, ale stosunkowo wysokim negatywnym wpływie zarówno dla osób jak i całego społeczeństwa.

To tylko wycinek raportu

Future of Crime

W PEŁNEJ WERSJI RAPORTU

(ponad 100 str.):

- Pełne opisy wszystkich zagrożeń DZIŚ, JUTRO i POJUTRZE

- Szczegółowe wnioski z badania jakościowego,

- Wywiady i komentarze ekspertów,

- Więcej inspirujących przykładów dotychczasowych ataków

by MajkelG — Posted on 2 kwietnia 2018 in, Future of Crime